外部プロバイダー認証機能

この機能は WebSAM Cloud のご契約者のみご利用いただけます。

1. 外部プロバイダー認証機能の概要

外部プロバイダー認証機能は、お客様が既に利用している認証サービス(IdP)を利用して WebSAM Cloud にサインインできる機能です。 この機能は SAML または OIDC に対応した認証サービス(IdP)と連携可能です。

従来のメールアドレスとパスワードによるサインイン方法はそのまま残り、新たにお客様の認証サービスに登録されているメールアドレス(以下「会社のメールアドレス」)を入力するだけで、普段お使いの認証サービス経由で WebSAM Cloud にサインインできる方法が追加されます。

1 つのアカウントに対して 2 つのサインイン方法が用意されるため、ご利用の状況に応じて使い分けることができます。

- メールアドレスとパスワードでサインイン - 従来通りの方法で、引き続きご利用いただけます

- 外部プロバイダー認証でサインイン - お客様の認証サービスを経由してサインインする新しい方法です

この機能を利用することで、以下のようなメリットがあります。

- 普段使っている認証方法でサインイン可能 - お客様の認証サービスをそのまま利用できます

- 柔軟なサインイン方法の選択 - 従来の方法と新しい方法、どちらでもサインインできます

- セキュリティの向上 - お客様の認証サービスのセキュリティポリシー(多要素認証など)をそのまま適用できます

外部プロバイダー認証機能を利用するには、事前にお客様の認証サービス側の設定と WebSAM Cloud 管理者による設定が必要です。

2. お客様の認証サービスの設定手順(SAML 連携)

お客様の認証サービスと WebSAM Cloud を SAML 2.0 で連携するための設定手順です。

2.1. 必要な情報

お客様側の設定および WebSAM Cloud 管理者への提出に必要な情報です。

お客様側からの提供情報

| 項目 | 説明 | 形式 |

|---|---|---|

| フェデレーションメタデータ | お客様の認証サービスから出力された XML ファイル | XML ファイル |

| メールドメイン | 会社のメールアドレスのドメイン | company.co.jp |

WebSAM Cloud 管理者からの提供情報

| 項目名 | 説明 |

|---|---|

| エンティティ ID | お客様の認証サービス側で WebSAM Cloud を識別するための一意な ID |

| 応答 URL (Assertion Consumer Service) | お客様の認証サービスからの認証応答を受け取るための WebSAM Cloud 側の URL |

2.2. 前提条件

- SAML 2.0 に対応した認証サービスの管理者権限をお持ちであること

- 連携対象ユーザーのメールアドレスが確認済みであること

2.3. 設定の流れ

事前準備

- WebSAM Cloud 管理者から提供された「エンティティ ID」「応答 URL(ACS URL)」を確認します

- 連携対象となるユーザー・グループを整理します

| 項目名 | 設定値 |

|---|---|

| エンティティ ID | urn:amazon:cognito:sp:ap-northeast-1_eCBN0uGcw |

| 応答 URL(Assertion Consumer Service URL) | https://masterscopeuser.auth.ap-northeast-1.amazoncognito.com/saml2/idpresponse |

認証サービスに SAML アプリケーションを設定

お客様の認証基盤(IdP)で、WebSAM Cloud 認証基盤をサービスプロバイダーとして登録します。

一般的な設定項目は以下の通りです。詳細な設定方法はお使いの認証基盤のマニュアル等をご確認ください。

- 新規アプリケーション/サービスプロバイダーの登録

- エンティティ ID と応答 URL(ACS URL)の設定: 事前準備で確認した情報を設定します。

- ユーザー属性(クレーム)のマッピング設定: SAML クレーム属性として、ユーザーの名前識別子(NameID)およびメールアドレスを設定します。

- 連携対象ユーザー・グループの割り当て: SSO 連携を許可するユーザーやグループをアプリケーションに割り当てます。

属性設定(参考)

| 属性名 | 設定値 | 説明 |

|---|---|---|

| 名前識別子(NameID) | ユーザーの一意識別子 | ユーザーを一意に識別するための値 |

| メールアドレス | ユーザーのメールアドレス | WebSAM Cloud 側のユーザー識別に使用 |

フェデレーションメタデータの取得

認証基盤側での設定完了後、SAML 連携に必要なフェデレーションメタデータを XML 形式でエクスポート(ダウンロード)します。

このファイルには、お客様の認証基盤の情報が含まれており、WebSAM Cloud 認証基盤側の設定に必要となります。

WebSAM Cloud 管理者への情報提供

取得したフェデレーションメタデータ(XML)とメールドメイン情報を、NECCSe 経由で WebSAM Cloud 管理者へ提出してください。

送付する情報

| 項目 | 説明 | 形式 |

|---|---|---|

| フェデレーションメタデータ | お客様の認証サービスから出力された XML ファイル | XML ファイル |

| メールドメイン | 会社のメールアドレスのドメイン | company.co.jp |

2.4. 動作確認

動作確認を行う前に、WebSAM Cloud の管理画面で連携対象のユーザーを登録する必要があります。

WebSAM Cloud の設定完了後、以下の手順でテストを実施してください。

サインイン画面の詳細は「サインイン画面について」を参照してください。

- WebSAM Cloud のサインイン画面にアクセスし「サインイン」ボタンを押下します

- お客様の認証サービスのサインインページにリダイレクトされることを確認します

- 認証サービスでサインインします

- WebSAM Cloud にリダイレクトされ、アプリケーションへ正常にログインできることを確認します

3. サインイン画面について

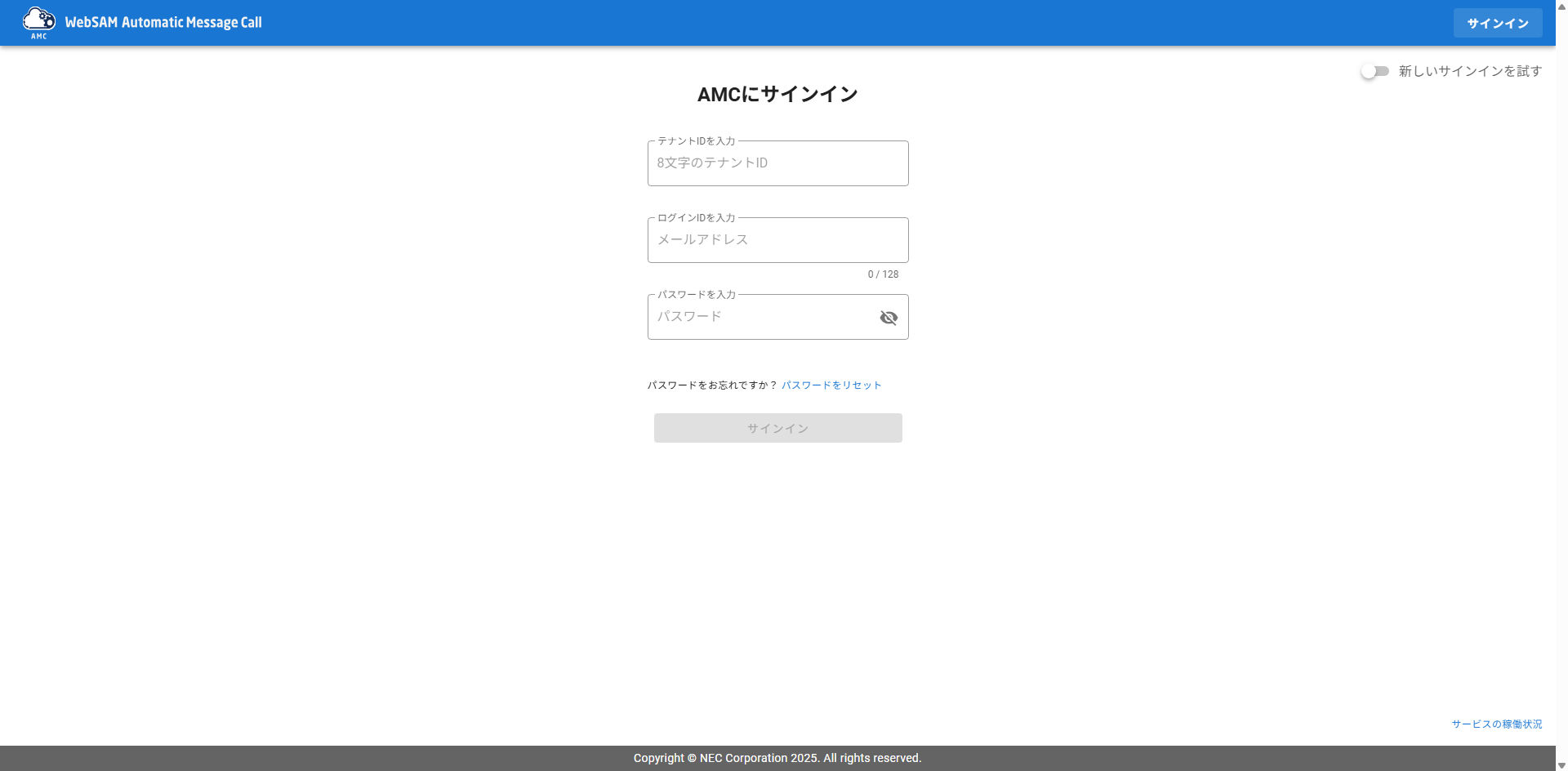

WebSAM Cloud には 2 種類のサインイン画面があります。

- 従来のサインイン画面 - テナント ID、メールアドレス、パスワードを入力してサインインする画面

- 新しいサインイン画面 - 外部プロバイダー認証機能に対応した画面

外部プロバイダー認証機能を利用する場合は、新しいサインイン画面からサインインを行います。

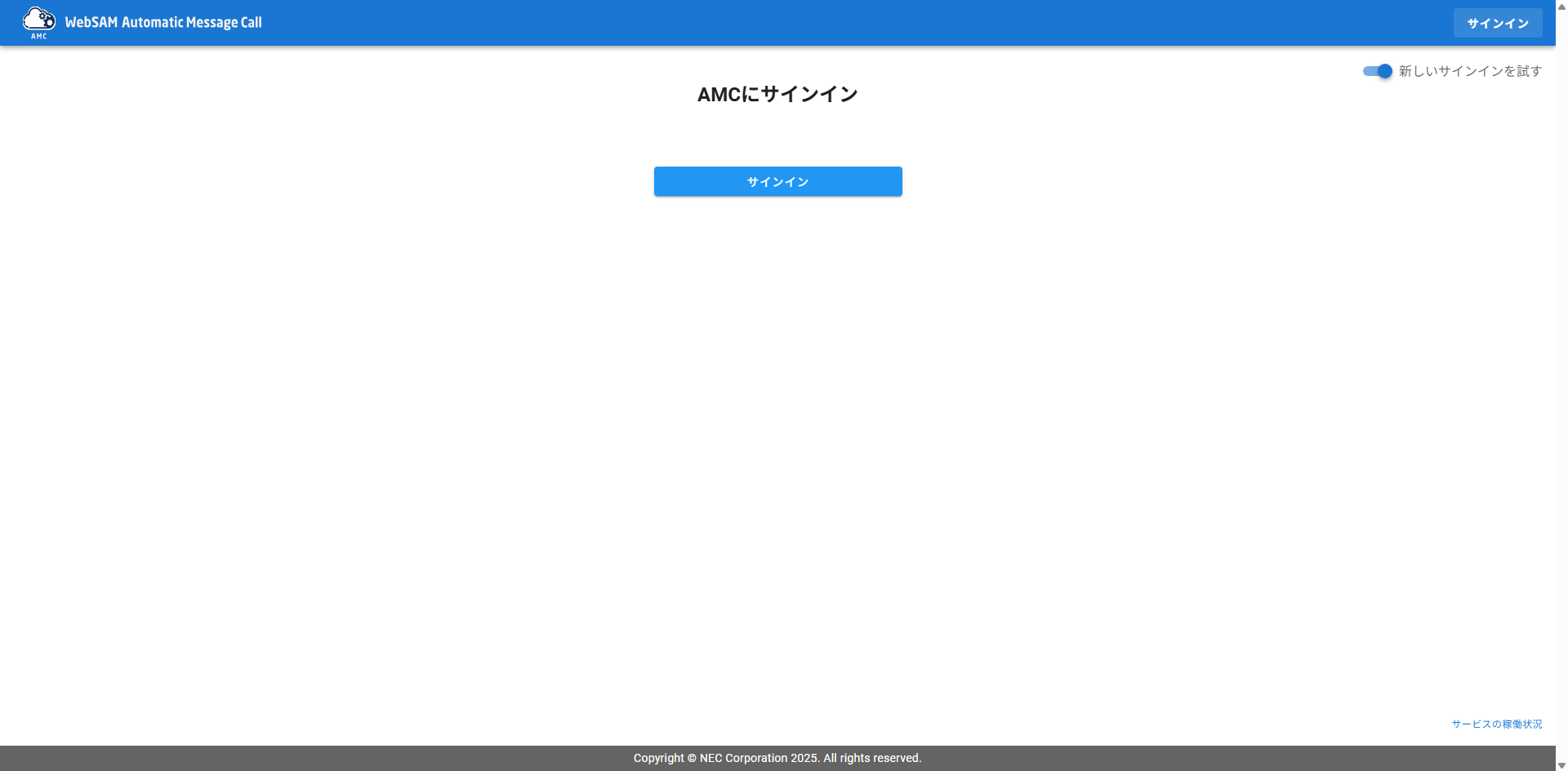

3.1. 新しいサインイン画面の表示

従来のサインイン画面の右上にある「新しいサインインを試す」ボタンを押下すると、新しいサインイン画面に移動します。

|

|---|

新しいサインイン画面には「サインイン」ボタンが表示されています。 「サインイン」ボタンからサインインを行ってください。

|

|---|

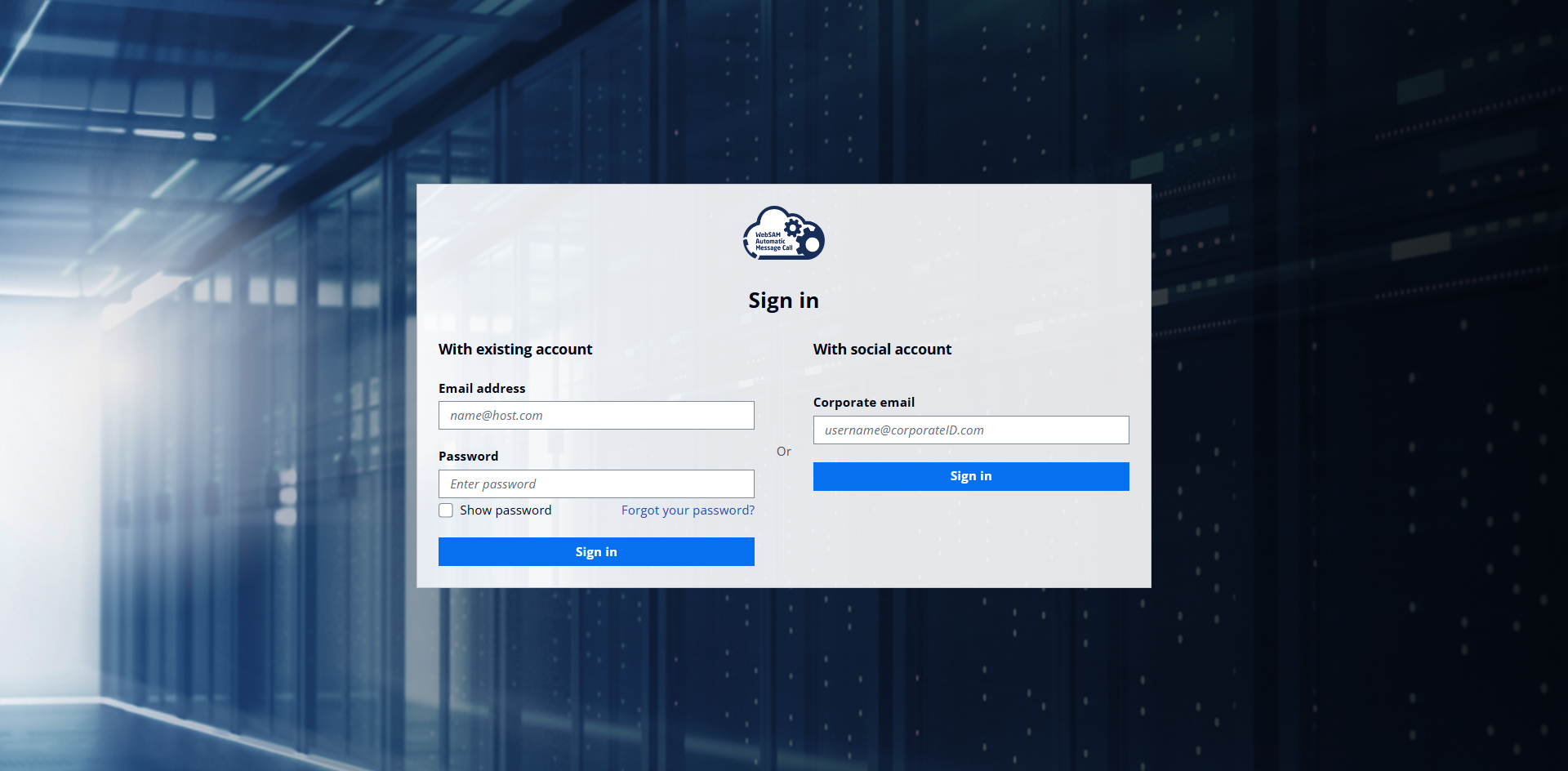

3.2. サインイン方法の選択

「サインイン」ボタンを押下すると、認証情報を入力する画面が表示されます。

メールアドレス認証と外部プロバイダー認証の 2 つの認証方式があります。

- メールアドレス認証(With existing account) - メールアドレスとパスワードを入力する従来のサインイン方法

- 外部プロバイダー認証(With social account) - お客様の認証サービスに登録されているメールアドレス(会社のメールアドレス)を入力する新しいサインイン方法

|

|---|

メールアドレス認証(With existing account)

| 項目 | 説明 |

|---|---|

| Email address | メールアドレスを入力します。 |

| Password | パスワードを入力します。 |

外部プロバイダー認証(With social account)

| 項目 | 説明 |

|---|---|

| Corporate email | お客様の認証サービスに登録されているメールアドレス(会社のメールアドレス)を入力します。 |

3.3. 外部プロバイダー認証でサインインする

外部プロバイダー認証では、会社のメールアドレスを入力することで、お客様の認証サービスを経由して WebSAM Cloud にサインインできます。

外部プロバイダー認証を利用するには、WebSAM Cloud のアカウントと外部プロバイダー(お客様の認証サービス)のアカウントのメールアドレスが一致している必要があります。

- 会社のメールアドレスを入力欄に入力します

- 「サインイン」ボタンを押下します

- お客様が設定した認証サービスのサインイン画面に自動的に移動します

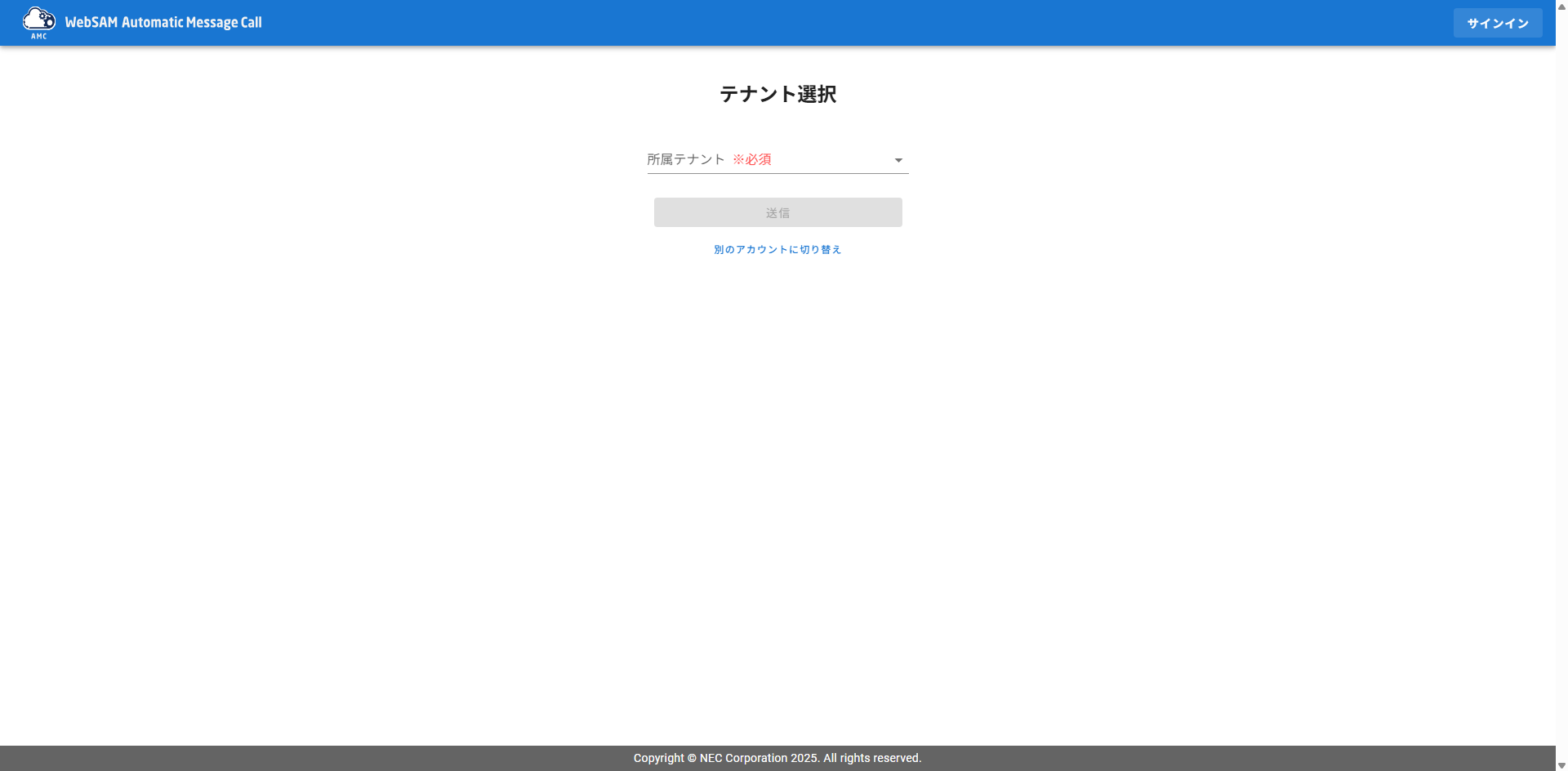

- 認証サービスでサインインを完了すると、WebSAM Cloud のテナント選択画面が表示されます

- テナント選択画面で所属テナントを選択し、「送信」ボタンを押下します

- WebSAM Cloud のサインインが完了します

テナント選択画面

テナント選択画面では、利用するテナントを選択します。

所属テナントを選択した上で「送信」ボタンを押下することでサインインが完了します。

|

|---|

| 項目 | 説明 |

|---|---|

| 所属テナント | 所属するテナントのテナントIDがドロップダウン形式で表示されます。利用するテナントを選択してください。 |

所属テナントが 1 つの場合は、テナント選択画面は表示されず、そのままサインインが行われます。

4. 注意事項

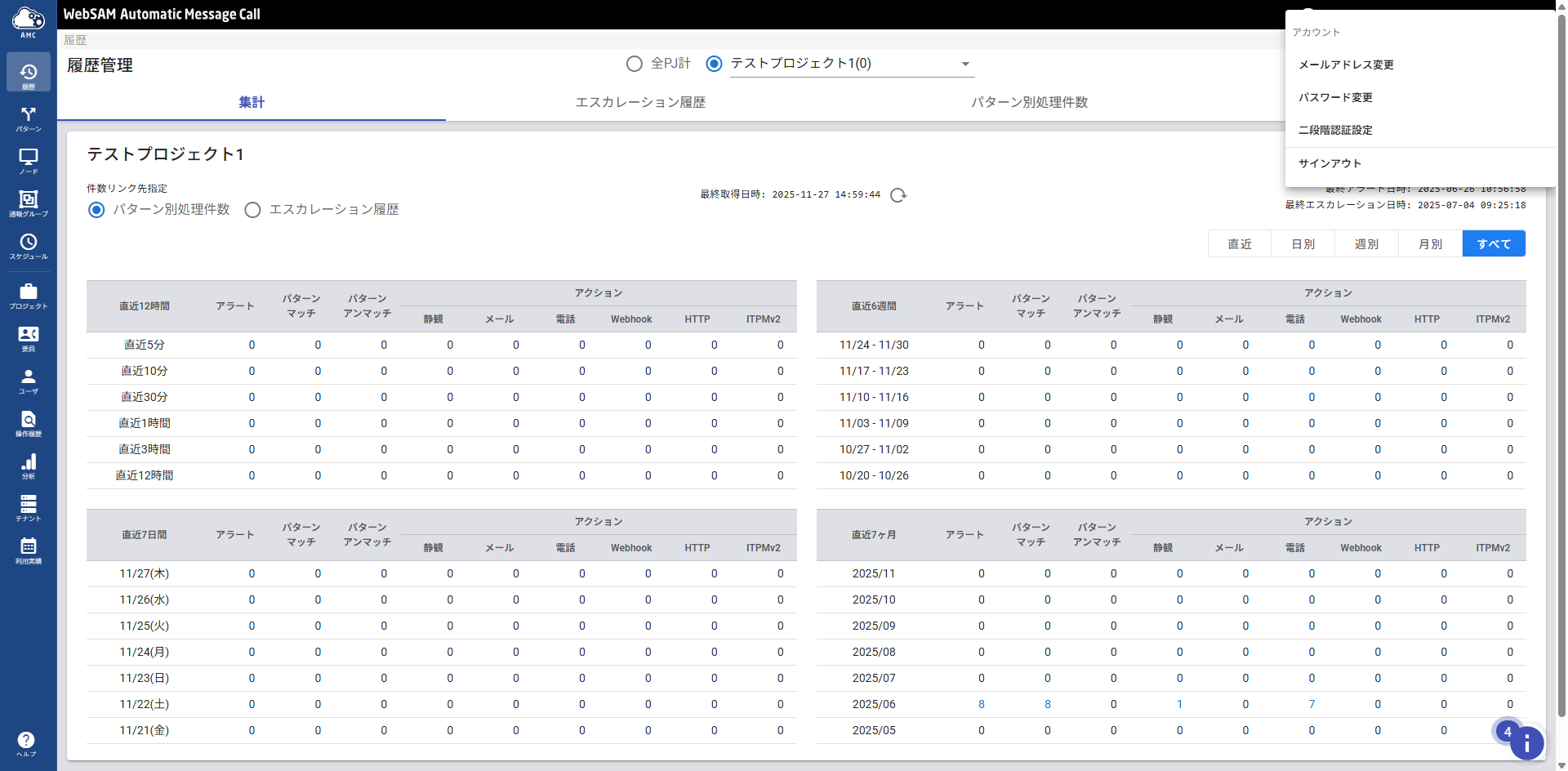

4.1. アカウントメニューの設定について

WebSAM Cloud にはアカウントメニューがあり、以下の設定を変更できます。

|

|---|

- メールアドレス変更

- パスワード変更

- 二段階認証設定

外部プロバイダー認証を利用する場合は、これらの設定について以下の点にご注意ください。

メールアドレスの変更について

外部プロバイダー認証を利用する場合、WebSAM Cloud のアカウントと外部プロバイダーのアカウントのメールアドレスを一致させる必要があります。

外部プロバイダー認証を利用している場合は、WebSAM Cloud のアカウントメニューからメールアドレスの変更を行わないでください。

メールアドレスが一致しなくなると、外部プロバイダー認証で正常にサインインできない可能性があります。その場合の対処方法は以下の通りです。

- メールアドレス認証を使用してサインインする

- WebSAM Cloud のメールアドレスを外部プロバイダーのメールアドレスと一致するように再度変更する

パスワード変更と二段階認証について

パスワード変更と二段階認証設定は、メールアドレス認証でサインインする際に影響する項目です。

外部プロバイダー認証を利用する場合、認証はお客様の認証サービスの設定に従って行われます。

そのため、WebSAM Cloud のアカウントメニューでパスワード変更や二段階認証設定を変更しても、お客様の認証サービスには影響しません。

5. 付録: Azure Entra ID での設定例

本付録では、Azure Entra ID を使用している場合の具体的な設定手順を説明します。

5.1. エンタープライズアプリケーションの作成

5.1.1. Azure Entra 管理センターにアクセス

- Microsoft Azure( https://portal.azure.com/ )にアクセスします

- 管理者権限を持つアカウントでサインインします

5.1.2. 新しいアプリケーションの作成

|

|---|

- メニューから「エンタープライズ アプリケーション」をクリックします

- 「新しいアプリケーション」をクリックします

- 「独自のアプリケーションの作成」を選択します

- 下記「アプリケーション作成設定」を参照してアプリケーション情報を入力します

- 「作成」をクリックします

アプリケーション作成設定

| 項目 | 設定値 | 例 |

|---|---|---|

| アプリ名 | 任意の識別しやすい名前 | WebSAM Cloud 認証基盤 SAML連携 |

| 統合するアプリケーションの種類 | 「ギャラリーにはないその他のアプリケーションを統合します」を選択 | - |

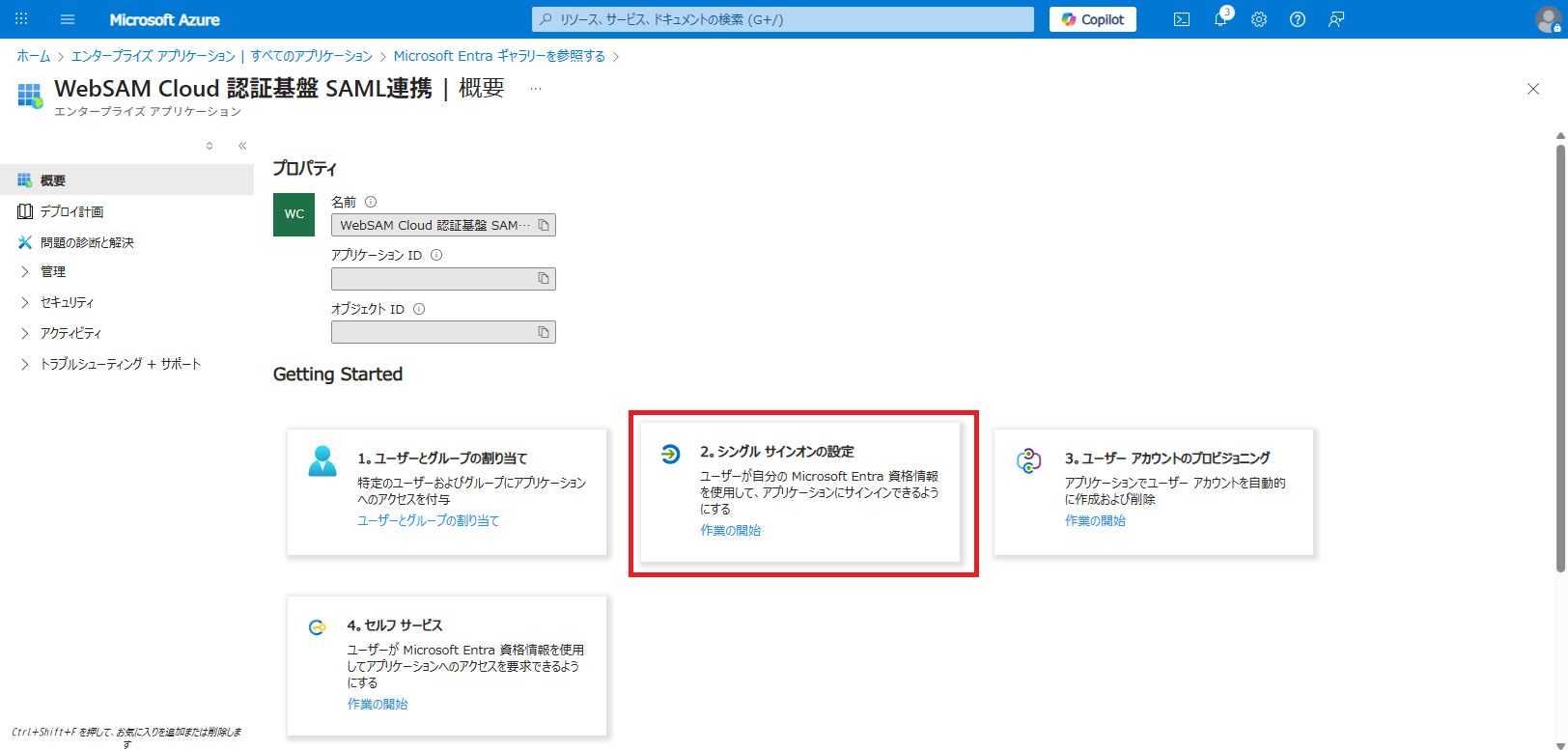

5.2. シングルサインオンの設定

5.2.1. SAML 設定の開始

|

|---|

- 作成したアプリケーションの概要ページで「シングル サインオンの設定」の「作業を開始」をクリックします

- シングルサインオン方式の選択画面で「SAML」を選択します

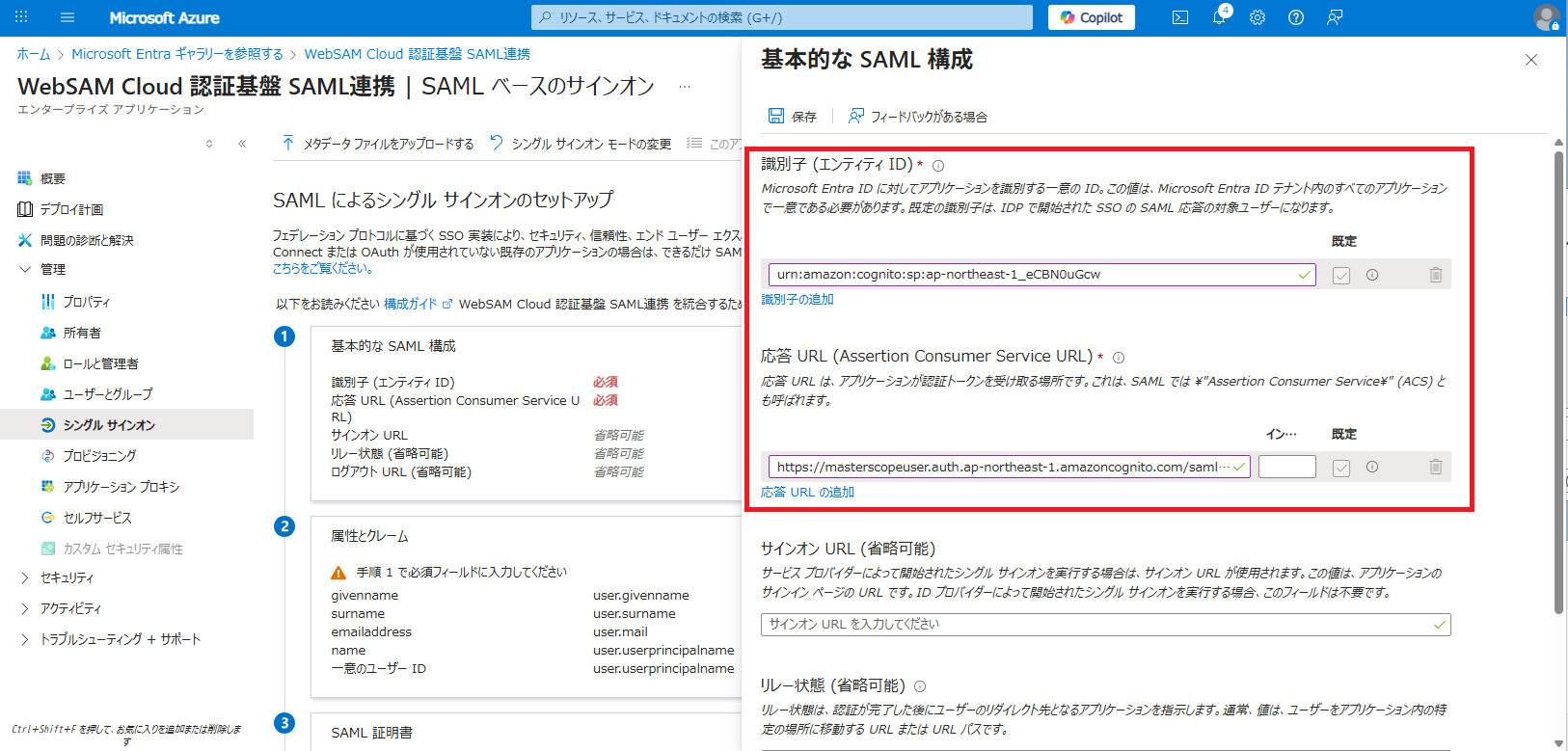

5.2.2. 基本的な SAML 構成

|

|---|

- 「基本的な SAML 構成」セクションの「編集」ボタンをクリックします

- 下記「SAML 構成設定一覧」を参照して各項目を入力します

- 「保存」をクリックします

SAML 構成設定一覧

| 項目 | 設定値 | 説明 |

|---|---|---|

| 識別子(エンティティ ID) | urn:amazon:cognito:sp:ap-northeast-1_eCBN0uGcw | WebSAM Cloud 認証基盤のエンティティ ID |

| 応答 URL(Assertion Consumer Service URL) | https://masterscopeuser.auth.ap-northeast-1.amazoncognito.com/saml2/idpresponse | WebSAM Cloud 認証基盤の SAML エンドポイント |

SAML 構成設定一覧の値を正確に入力してください。誤りがあると連携が正常に動作しません。

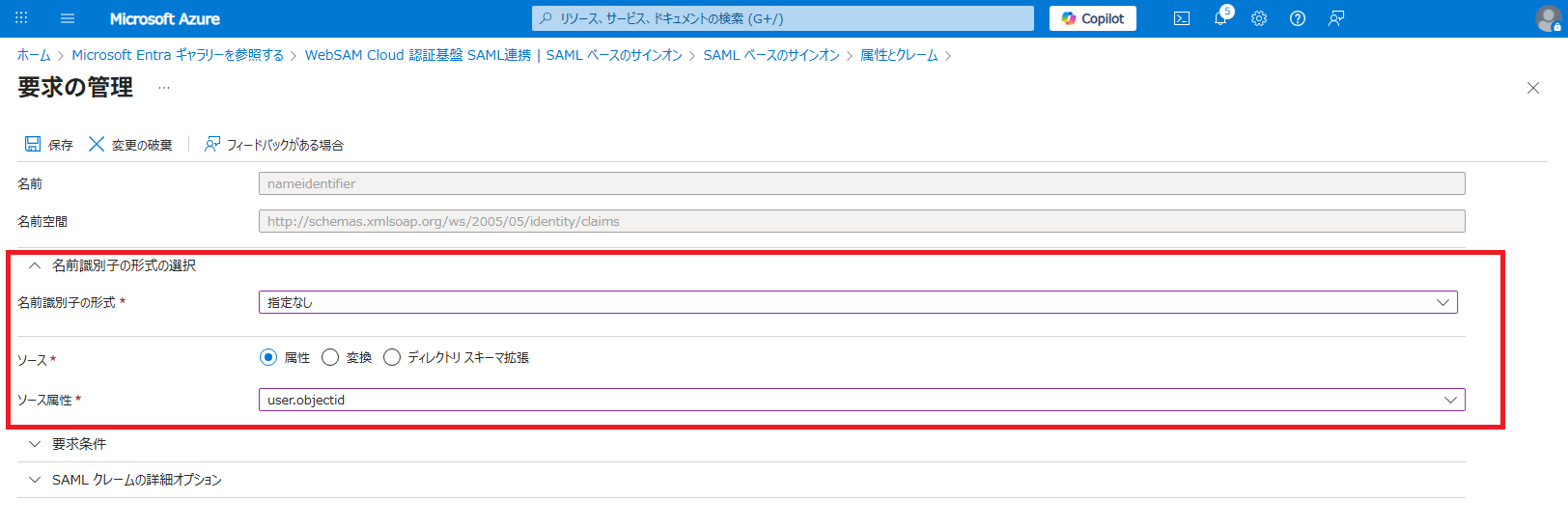

5.2.3. ユーザー属性とクレームの設定

|

|---|

- 「属性とクレーム」セクションの「編集」ボタンをクリックします

- 「一意のユーザー識別子(名前 ID)」をクリックします

- 下記「ユーザー識別子設定」を参照して設定を変更します

- 「保存」をクリックします

ユーザー識別子設定

| 項目 | 設定値 | 説明 |

|---|---|---|

| 名前識別子の形式 | 指定なし | WebSAM Cloud 認証基盤で推奨される形式 |

| ソース | 属性 | ユーザー属性から値を取得 |

| ソース属性 | user.objectid | Azure Entra ID のユーザー識別子 |

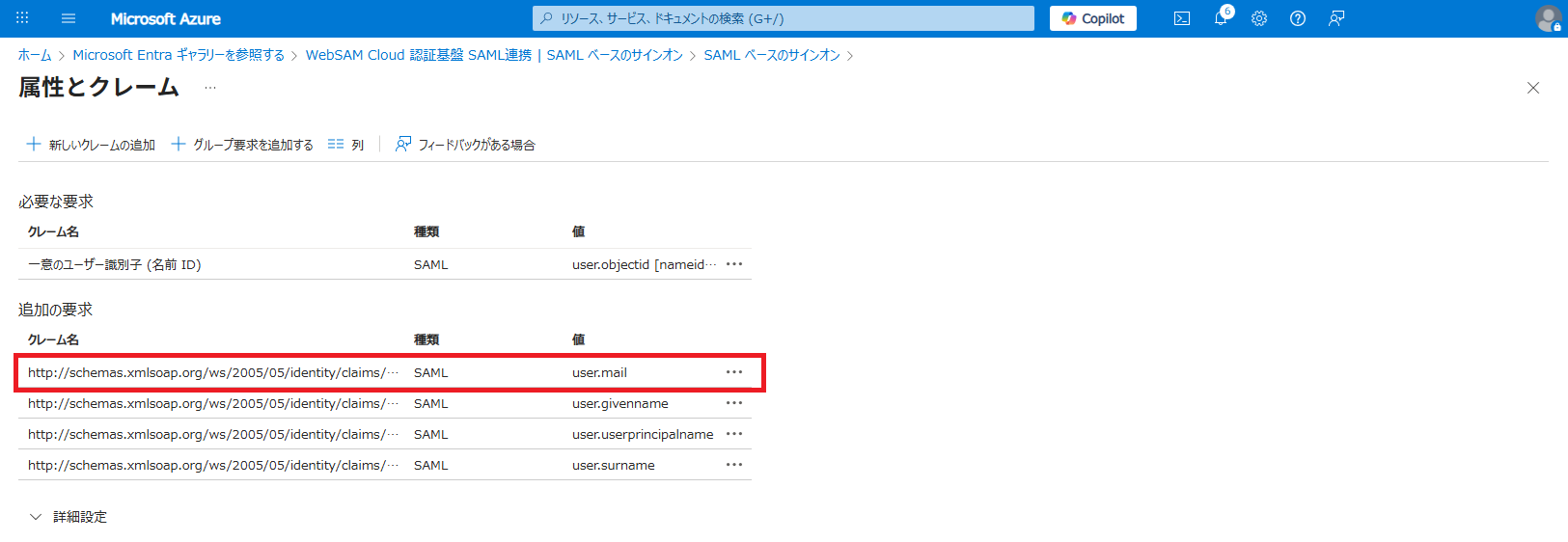

5.2.4. メールアドレス属性の確認

|

|---|

- 「属性とクレーム」セクションで、既存のクレーム一覧を確認します

- 下記「メールアドレスクレーム設定」のクレームが存在することを確認します

- 存在しない場合は、「新しいクレームの追加」をクリックして追加します

メールアドレスクレーム設定

| 項目 | 設定値 | 説明 |

|---|---|---|

| 名前 | http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress | メールアドレス用の標準的なクレーム名 |

| ソース | 属性 | ユーザー属性から値を取得 |

| ソース属性 | user.mail | Azure Entra ID のメールアドレス属性 |

このメールアドレス属性は、WebSAM Cloud 認証基盤でのユーザー識別に使用されます。

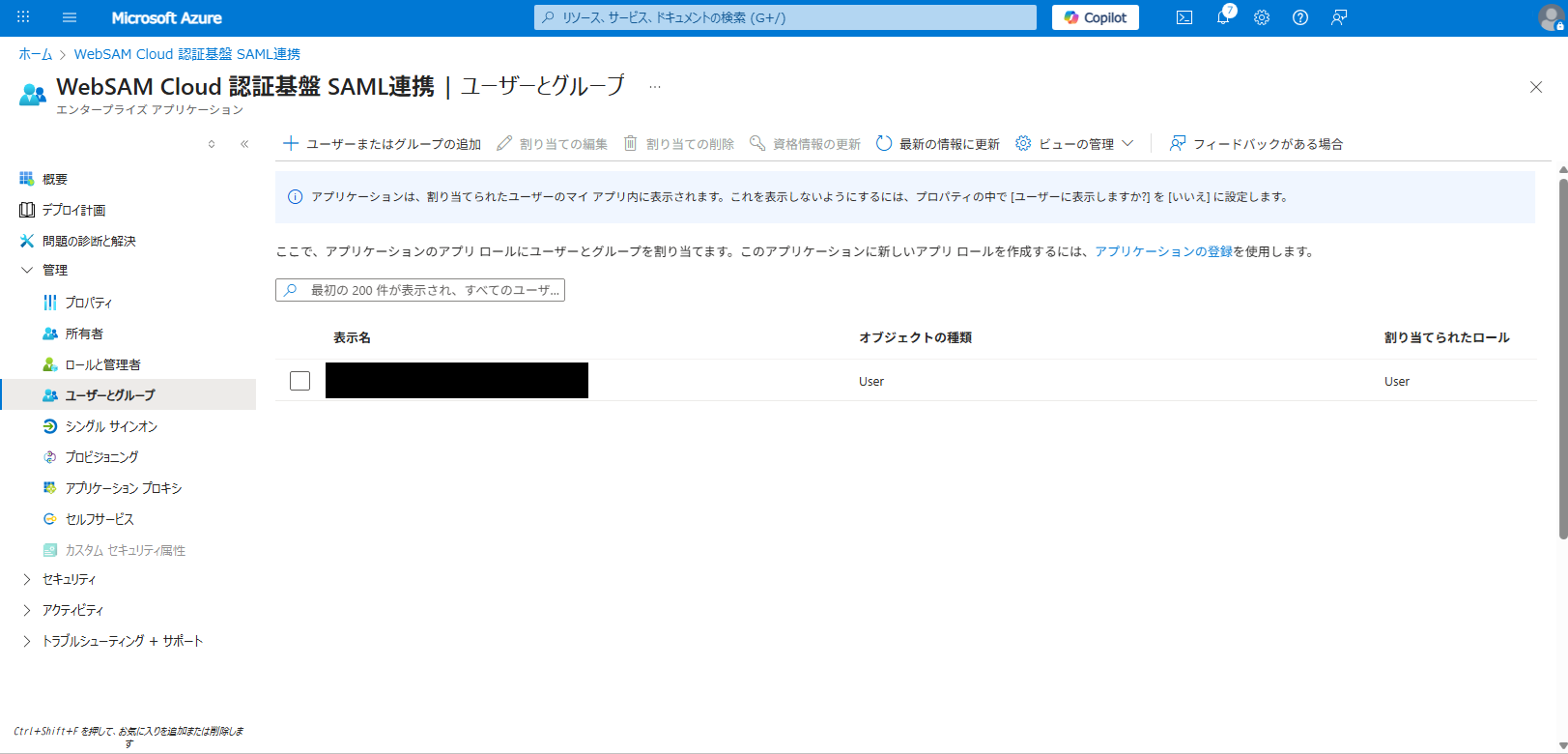

5.3. ユーザーの割り当て

|

|---|

- 作成したエンタープライズアプリケーションの概要ページに戻ります

- 「ユーザーとグループ」をクリックします

- 「ユーザーまたはグループの追加」をクリックします

- 連携対象のユーザーまたはグループを選択します

- 「割り当て」をクリックします

WebSAM Cloud 認証基盤での認証を利用するユーザーは、必ずこのアプリケーションに割り当てる必要があります。

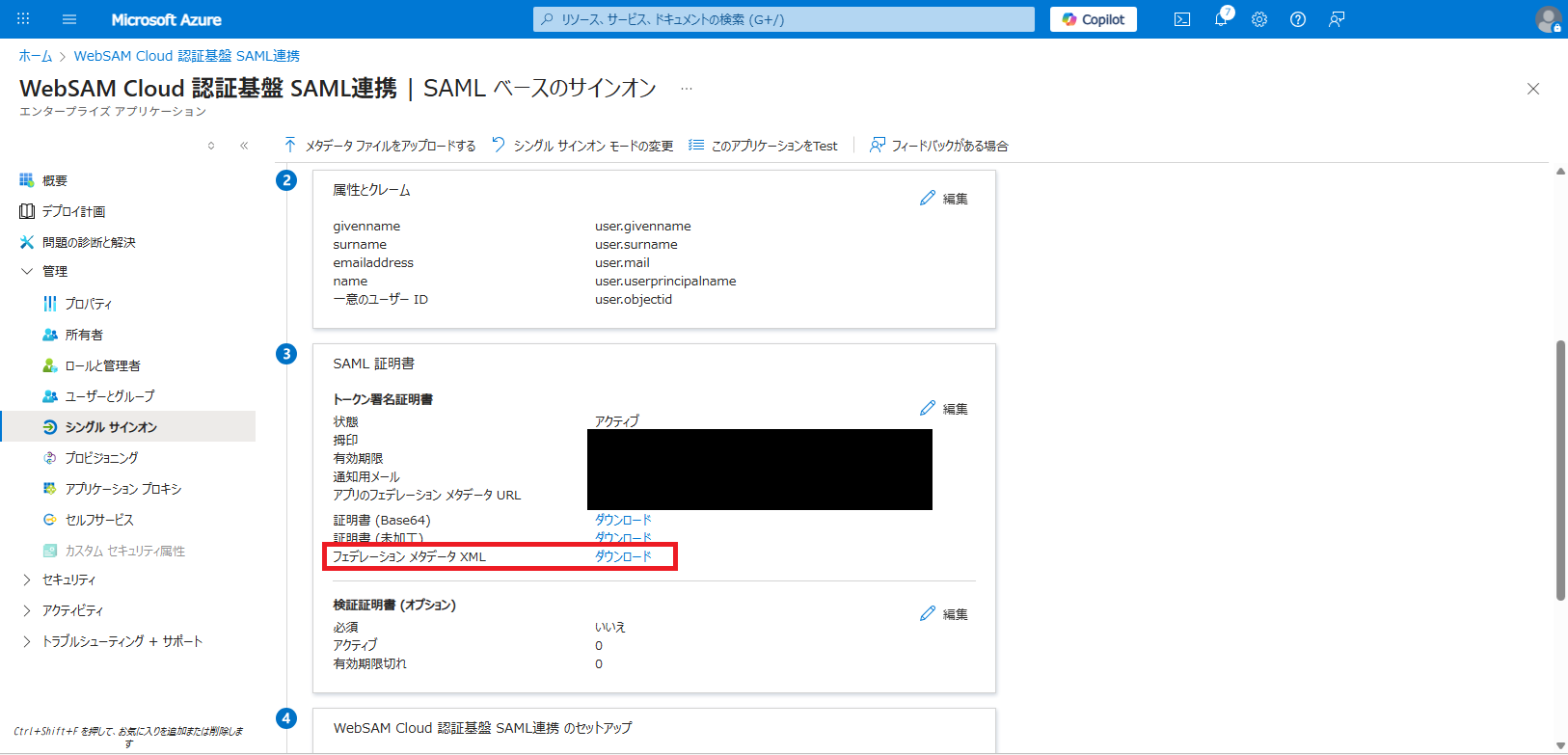

5.4. フェデレーションメタデータの取得

|

|---|

- 「シングル サインオン」ページに戻ります

- 「SAML 証明書」セクションで「フェデレーション メタデータ XML」の「ダウンロード」をクリックします

- ダウンロードした XML ファイルを安全な場所に保存します

このメタデータファイルは、WebSAM Cloud 管理者による認証基盤設定で使用されます。機密情報として取り扱ってください。